トップ WAFとは

WAFとは

WAFとは―読み方はワフ。意味や役割、注意点などを解説。

WAF(読み方は「ワフ」)の意味や役割、FWやIPSとの違い、注意点など、WAFとは何かをテーマに、WAF(Web Application Firewall)を理解するためのガイダンス情報をまとめています。

目次

この記事の目次です。

1. WAFとは

2. WAFの利用場面・役割

3. WAFとFW、IPSの違い

4. WAFの種類

5. WAFの利用上の注意点

6. 無料OSSのWAF製品

1. WAFとは

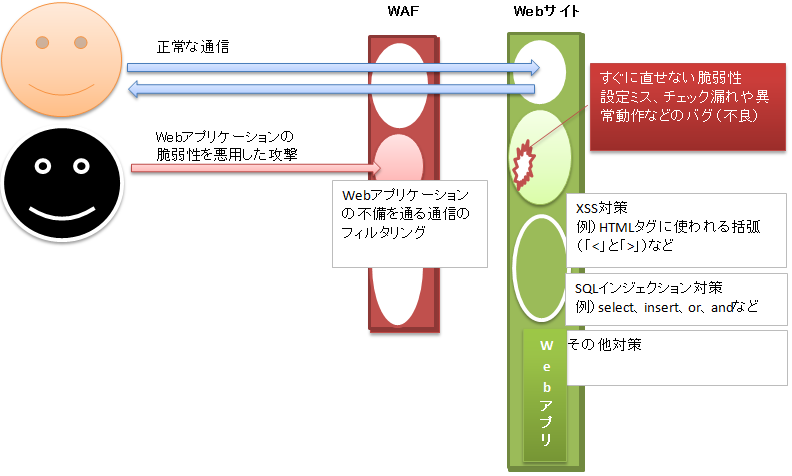

WAFは、Webアプリケーションを設置したサーバの送受信データをフィルタリングする製品や機構のことをいいます。 Webアプリケーションの脆弱性を悪用した攻撃からWebアプリケーションを保護するセキュリティ対策の一つとして利用されます。

読み方

読み方は、ワフです。 Web Application Firewallの頭文字を取った省略系の呼び方です。

簡単なWAFのイメージ

以下は簡単なWAFのイメージです。

Webアプリケーション

Webアプリケーションは、Web用の通信で実現するシステムのことです。 ユーザの操作に応じた動的な処理を提供するWebサイトなどはWebアプリケーションの1つです。

例えば、お問い合わせフォームやカート、ログイン機能などがあるWebサイトはWebアプリケーションです。

2. WAFの利用場面・役割

WAFはWebアプリケーションの実装面での根本的な対策ではなく、攻撃による影響を低減する運用面での対策です。

通常使う機能へのアクセスも遮断してしまうおそれもありますので、 諸事情からすぐにWebアプリケーションの脆弱性が修正できない場合に実施する応急的な目的で利用します。

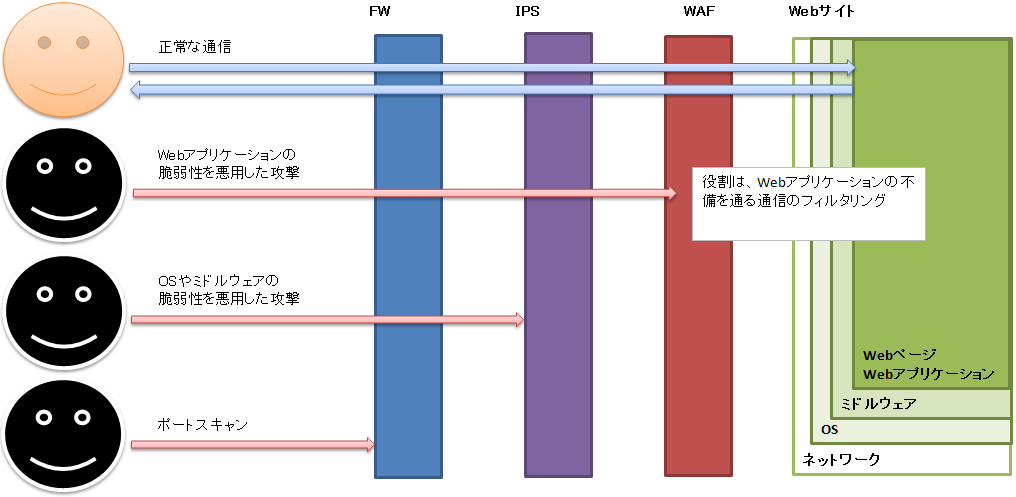

3. WAFとFW、IPSの違い

以下はWAFとFW、IPSの違いのイメージです。

対象とする脆弱性

サーバ側の送受信の切り口で見てもネットワーク機器からOS、ミドルウェア、Webアプリケーションと脆弱性を生む要因は多種多様にあります。 WAFが対象とする機能はWebアプリケーションの脆弱性の検知と遮断になります。

ネットワークやOS、ミドルウェアの脆弱性はFWやIPSといった別の製品や機構が対象とします。

FW:入り口を閉じる

LANケーブルを抜くのと同じ用に、通信の入り口を閉じてしまえば攻撃出来なくなりますね。 このように入口ふさぐ機構にFW(ファイアウォール)があります。

HTTPとHTTPSの通信はWebサイト公開用だから閉じない、 FTPやSSHは内部で使用するのでIP制限する、それ以外は閉じる、 というようにFWはIPとポートのフィルタが行えます。

IPS:プラットフォームの防御

IPSは、WAFと同じ様に検出パターンに基づいて、通信の中身を検査してフィルタリングします。 OSやミドルウェア、Webアプリケーションなど多種多様な攻撃をブラックリストでフィルタリングを行います。

範囲は広いですが、ブラックリスト方式ですので、抜け漏れがあります。 Webアプリケーションの作り込みやWAFを活用して補う必要があります。

4. WAFの種類

WAFの種類は、提供形態別に見ると以下の3種類があります。

- ソフトウェア(インストール)型

- アプライアンス(専用機器)型

- クラウド(SaaS)型

ソフトウェア(インストール)型

ソフトウェア(インストール)型のWAFは、Webサーバにインストールするタイプのものです。

オープンソースのmod_securityが代表的なソフトウェア(インストール)型のWAFで、 ネットワーク構成を変更する必要が無く、WebサーバでHTTPS通信が処理されるため、 HTTPS通信に対応していなくてもHTTPS通信の検査が行えます。

複数のWebサーバで構成されるサイトの場合すべてに導入する必要があります。 でも入口にリバースプロキシサーバを置いてそこにインストールすれば導入の数が減りますね。 また、WAFを導入することで少なからずWebサーバの性能低下があります。

アプライアンス(専用機器)型

アプライアンス(専用機器)型のWAFは、ネットワーク機器として独立して設置する形態のWAFで、 専用ハードウェア(アプライアンス)製品として設置するWAFです。

アプライアンス(専用機器)型のWAFは、オープンソースのものは無くて商用製品になります。 価格は100万円~と高価です。

WAF専門のベンダーにサポートしてもらいたいけど、クラウド環境に不安がある場合にいいと思います。

クラウド(SaaS)型

クラウド上のサービスとして提供されるWAFです。

価格は安く、DNS切り替えだけで導入できて手軽なのが特徴です。 ブラックリストを使ったシグネチャーモデルで無難で汎用的なパターンファイルが用いられるようです。

高いセキュリティ要件が求められる(求め過ぎている?)場合、クラウド型のWAFはザルという人もいます。 7割の防御を求めるならインストール型、4割ならアプライアンス、1割ならクラウドと表現する人もいます。

5. WAFの利用上の注意点

WAFは、該当するWebアプリケーションに適したフィルタルールになっていないと無意味なものになります。 その時々の状態に合わせて、フィルタールールをメンテナンスして攻撃を回避します。

製品の見極めが必要

製品の品質などにも差がありますので導入製品の選定も重要です。 クラウド版導入で開けるポートや送信されるデータにより新たなセキュリティ問題が発生しないかなども検討しておきたいです。

また、製品仕様の能力を発揮するか実際にテストもしておくのも重要と思いますし、 テストする力が強化されれば、セキュリティの知見も向上し、Webアプリケーションの改良にもつながるかもしれません。 ペネトレーションテスト技法など専門化のフォローを含めテスト体制を整えたいです。

WAFではないWAF

WAFではなく、IPSと思われますが、通信の間に入らずログを監視して後追いでIP制限を掛けて遮断する製品を見かけることがあります。 この場合、攻撃を受けた後に遮断され、攻撃者はIPを変更してきますので目的の対策にならない場合があります。

チューニングが必要

たとえば、WAF導入後にWordPressで利用しているElementor利用時に403 Forbiddenエラーとなりサイトの編集が行えなくなるトラブルなど耳にします。

使いたい機能が利用できないトラブルや処理速度の低下、利用できるリソースを減らすにも関わらず、 該当Webサイトの致命的な脆弱性がフィルタされず、フィルタされては困るものがフィルタされるような事態にもなりえます。

対象はWAFを通過するデータ

frameタグを用いたクリックジャッキング、SSL/TLS設定不備による通信経路での漏洩や改ざんなど効果がない攻撃もあります。

6. 無料OSSのWAF製品

無料で使えるOSSのWAF製品としては、ModSecurityがメジャーな製品です。

ModSecurityは、Webサーバにインストールするホスト型のWAFで、 ルール設定の柔軟性が高く、無料のオープンソースとして最も開発が活発であり、世界中で利用されています。 スキル強化の面でこの製品を導入して活用できるようになれば理想的ではないかと思います。

URL)https://www.modsecurity.org/

更新履歴

このページの更新履歴です。

- 2021/1/16 無料OSSのWAF製品について追記しました。

- 2020/5/31 目次を追加しました。

Copyright (C) 2015-2023 名科辞典. All Rights Reserved. Loarding…